11.08.2025

Примітка.

Цікава статистика про програми вимагателі. Де кілька моментів, які мене зацікавили:

Кількість банд вимагателів, стали скорочуватися, другий момент, різко зменшився відсоток можливості розшифрування, навіть якщо ви заплатите. При цьому очікувана тенденція, а саме зміна основної мети, - вкрасти дані і потім вимагати за нерозголошення, а не за класикою розшифрування даних. І як на мене, основний стимул це закони від держав (наприклад, GDPR) з величезними офіційним штрафами. Схема тут така хакер краде Ваші дані, а далі у Вас два варіанта, сплатити офіційний штраф у розмірі 5% від обороту за рік, (ми розуміємо, що довести до контролюючих органів факт викрадення, це майже нічого не коштує) або наприклад 1% або якусь фіксовану суму (в статі Ви цю суму побачити)

«Епоха одного чи двох безперечних «лідерів» на ринку програм-вимагачів здається віддаленою» - і це погано, тому що раніше Ви могли дізнатися про методи та тактику всього 5 груп, на основі цього налаштувати захист і це знижувало Ваші ризики на 80%, то зараз це буде набагато трудніше.«Сума виплат визначається не розміром компанії чи сектором, а впливом інциденту на компанію» - я раніше я казав якщо Вас зламають, чикайте вимогу сплатити 5%,, зараз вже це не так.

Поширені галузи для атак. На другому місці: Професійні послуги, включаючи юридичні, бухгалтерські та консалтингові фірми, - я часто кажу, що люба фінансова аудиторська в Україні майже на захищена і це тільки питання часу, коли за допомогою їх будуть вимагати гроші, через їх злам. Що треба зробити читайте ISO 27002:2022 , контролі: 5.19 – 5.23

Тенденція в залежності від розміру компанії: що невеликі підприємства, яким може бракувати надійного захисту більших корпорацій, залишаються головними цілями для операцій програм-вимагачів. Раніше я казав, Ви маленькі Ви не цікави, однак зараз все навпаки і це на мій погляд закономірно, - великі компанії мають великі ресурси для захисту, їх стало дуже важко зламувати.

Отже.

Де які дослідники спостерігають за програмами-вимагачами з моменту їх появи в грудні 1989 року, коли був випущений перший троян AIDS Cop. Він блокував комп'ютери жертв і просив надіслати 300 доларів на поштову скриньку в Панамі. З того часу багато що змінилося.

Винахід криптовалют, зокрема біткойна, у січні 2009 року значною мірою спричинив вибухове зростання кількості програм-вимагачів до 2013 року. Саме тоді у світі з'явилося програмне забезпечення-вимагач CryptoLocker. З того часу банди програм-вимагачів заробляють багато мільярдів доларів на рік.

Фаза «подвійного вимагання» програм-вимагачів, коли банди-вимагачі спочатку викрадали дані та облікові дані для входу, розпочалася в листопаді 2019 року. Зараз понад 90% програм-вимагачів викрадають дані. Сорок відсотків (40%) банд-вимагачів викрадають дані (без загрози шифрування) лише для отримання грошей.

У 2022 році спостерігався невеликий «рік спаду» платежів за програмами-вимагачами, і всі задавалися питанням, чи нарешті світ почав контролювати програми-вимагачі. Але це була аномалія одного року, і платежі за програмами-вимагачами були вищими, ніж будь-коли, у 2023 році. Але потім, згідно з Chainalysis, вони знову значно впали у 2024 році .

Чи починаємо ми зменшувати кількість програм-вимагачів? Можливо. Було проведено десятки масштабних успішних заходів правоохоронних органів та санкцій проти угруповань, що займаються розповсюдженням програм-вимагачів, та їхніх членів. Разом це буквально розірвало багато груп вимагачів, що призвело до внутрішньої боротьби та розпаду в багатьох із решти груп. Чи призведе це до меншої кількості атак та нижчих виплат викупу у 2025 році? Побачимо.

Поки ми чекаємо, ось деякі помітні тенденції програм-вимагачів у 2025 році:

•За останні кілька років банди програм-вимагачів використовують більше вразливостей програмного забезпечення та прошивок (соціальна інженерія все ще є методом початкового доступу номер один, але різниця вже невелика). Тому користайтеся каталогом відомих вразливостей, що використовувалися для експлуатації, від CISA, щоб переконатися, що у вас встановлено виправлення.

•Середній виплачений викуп (якщо його сплачували) становив трохи більше 500 тисяч доларів. Медіанний платіж був меншим за 250 тисяч доларів.

•Менше жертв платять за програму-вимагач, ніж будь-коли раніше. Рівень платежів, який раніше становив близько 70% усіх жертв програм-вимагачів, тепер знизився до 25%, і це частина тривалої тенденції до зниження.

•Банди з програм-вимагачів перетворюються на банди з витоків даних, зосереджуючись на компрометації великих обсягів даних (для отримання викупу або перепродажу).

•Показники дешифрування, за яких усі зашифровані дані успішно відновлюються після атаки програми-вимагача та сплати викупу, знижуються (це рідкісна компанія, яка отримує всі свої дані назад)

•Традиційні банди-вимагачі замінюються одинаками та державами

Програма - вимагач на основі штучного інтелекту вже на підході. Воно буде кращим, успішнішим та поширенішим, ніж те, що ми маємо сьогодні.Незалежно від статистики, кожна організація повинна мати план відновлення після програм-вимагачів та контрольний список відновлення

Організаційна структура груп зловмисників-вимагачів розвивається на наших очах.

З наближенням річниці краху двох відомих груп розповсюджувачів програм-вимагачів (Lockbit та BlackCat/ALPHV) ми виявляємо, що екосистема програм-вимагачів така ж роздроблена та невизначена, як і в місяці після цих подій. Модель «програма-вимагач як послуга» (RaaS) залишається безповоротно заплямованою після того, як групи, які започаткували цю структуру, були викриті як такі, що сповнені внутрішніх чвар, обману, втраченої вигоди та порушення анонімності своїх афілійованих осіб. Спільні дії правоохоронних органів протягом останнього року систематично погіршували ресурси, від яких залежать учасники розповсюдження програм-вимагачів для своєї діяльності. У випадку внутрішніх загроз зусилля правоохоронних органів навіть призвели до ув'язнення низки зловмисників. Хоча певні групи зберігаються, а нові імена продовжують з'являтися та виходити зі сфери вимагання, епоха одного чи двох безперечних «лідерів» на ринку програм-вимагачів здається віддаленою.

Станом на перший квартал 2025 року на ринку домінують:

(1) неафілійовані, самотні вимагачі,

(2) група нових брендів програм-вимагачів, які розмивають межі між традиційною фінансово мотивованою кіберзлочинністю, шпигунством та хактивізмом, та

(3) кілька груп вимагачів, що збереглися з минулої епохи, які досі дотримуються того, що ми вважаємо традиційним сценарієм боротьби з програмами-вимагачами.

Перший квартал 2025 року ознаменувався кількома різнорідними, але однаково показовими подіями. Безпосередньо перед Різдвом Clop представила свою останню кампанію з крадіжки даних, зосереджену на платформах керованої передачі файлів Cleo. Кампанія спочатку отримала певну популярність через характер експлойтів, але, схоже, їй бракувало очікуваного впливу та монетизації, які спостерігалися в попередніх кампаніях Clop, таких як MOVEit (2023) та Accellion (2021).

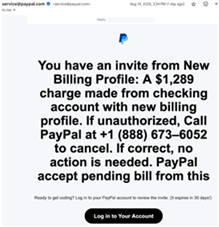

У лютому низка компаній отримала поштою фізичні повідомлення з вимогою викупу, які нібито надійшли від відомої групи вимагачів BianLian. Кампанію швидко ідентифікували як фантомне шахрайство, яке не було пов'язане зі справжньою групою вимагачів BianLian, але стало першим фантомним вимаганням такого роду, пов'язаним з програмами-вимагачами; ця подія ще раз підкреслює зростання кількості фантомних шахрайств, яке ми відстежуємо протягом останніх 2 років, оскільки коло жертв звузилося, а варіанти надійної та простої монетизації вимагання зменшилися.

У березні один із учасників BreachForums оголосив про злам середовищ єдиного входу (SSO) Oracle Cloud, стверджуючи, що володіє кількома мільйонами файлів сховища ключів Java (JKS) та зашифрованими обліковими даними протоколу LDAP (Lightweight Directory Access Protocol). Хоча масштаб атаки привернув значну увагу, відповідальний за атаку зловмисник, здавалося, не був впевнений, як обробляти або монетизувати цю інформацію, про що свідчить те, як він звернувся за допомогою до своєї бази користувачів, щоб допомогти їм розшифрувати хешовані облікові дані, які вони викрали. Дещо незграбне оброблення оголошення про атаку нагадує торішній злом Snowflake, який також відбувався дуже публічно на форумі «BreachForums», а не в тихих та вузьких рамках інфраструктури переговорів щодо програм-вимагачів.

Однак, мабуть, найважливішою подією кварталу сталася наприкінці лютого, коли раптово було оприлюднено безліч журналів чатів Black Basta Matrix , що безцеремонно ознаменувало закриття сумнозвісної групи. Black BASTA з'явилася одразу після краху банди вимагачів Conti на початку 2022 року та швидко завоювала частку ринку, відома своїми ефективними методами початкового доступу та руйнівними атаками на великі корпоративні цілі. Витік журналів демонструє внутрішнє спілкування між афілійованими особами Black Basta, яке відбувалося протягом дванадцяти місяців з вересня 2023 року по вересень 2024 року. Зміст пропонує повчальну інформацію про те, як група підходила до жертв, оцінювала ризики та орієнтувалася в делікатному регуляторному кліматі в надії уникнути санкцій. Багато тем, зазначених у журналах, підкреслюють зростаючі труднощі, з якими стикаються учасники боротьби з програмами-вимагачами, щоб підтримувати довговічність та стабільний прибуток. Ці настрої нещодавно висловила інша група полювання на велику дичину - Hunters International. За даними дослідників, керівництво Hunters повідомило афілійованих осіб наприкінці 2024 року про те, що операція незабаром закриється, посилаючись на те, що «розробка в напрямку програм-вимагачів стала безперспективною, низькоконверсійною та надзвичайно ризикованою».

Стан справ із програмами-вимагачами у 2025 році здається невизначеним. Хоча атаки, безумовно, все ще відбуваються, і нові групи продовжують з'являтися щомісяця, добре налагоджена машина програм-вимагачів, яку створили ранні групи RaaS, страждає від ускладнень, які навряд чи вдасться вирішити. Ось лише деякі з них:

•Інструменти дешифрування гірші, ніж будь-коли. Втрата постійного доступу до кваліфікованих розробників призвела до погано написаного коду шифрування, який неможливо повністю скасувати, як це було на ранніх етапах програм-вимагачів. Рівень атак, що призводять до виплат викупу, знижується вже багато років, і неможливість довіряти тому, що платіж призведе навіть до більш-менш пристойного інструменту дешифрування, ще більше посилює цей спад.

•Занепокоєння щодо санкцій. Ризик санкцій є значним. Як видно з логів чату Black Basta, зловмисники добре усвідомлюють, що атака однієї неправильної цілі в невідповідний час може швидко призвести до небажаної перевірки з боку регуляторів. У разі санкцій вони зіткнуться з негайною втратою прибутку, ймовірним відтоком афілійованих осіб та тривалим простоєм, зважуючи всі за та проти спроби ребрендингу.

•Занепокоєння OPSEC. Кібервимагання вже не таке анонімне. Національне агентство з боротьби зі злочинністю Великої Британії (NCA) підкреслило це під час операції «Кронос», коли вони опублікували особи ключових афілійованих осіб Lockbit. Виконавця кампанії Snowfake було ідентифіковано та заарештовано в жовтні. Численних членів групи Scattered Spider було взято під варту. Наслідком масштабування операцій груп RaaS для збільшення обсягу атак і прибутків стало ненавмисне збільшення їхнього особистого сліду, залишивши дослідникам і правоохоронним органам набагато більше навігації, ніж було на ранніх етапах. Ці постійні викриття підривають одну з найпривабливіших рис кіберзлочинності (її обіцянку анонімності), що змінить співвідношення ризику та винагороди для існуючих та потенційних афілійованих осіб.

•Порушення роботи критично важливих ресурсів. Моделі RaaS мають залежності. Без надійного хостингу, відмивання грошей, брокерів даних тощо підприємство перестає ефективно функціонувати. Враховуючи постійні порушення всього вищезазначеного, ми очікуємо, що афілійовані особи зростатимуть з небажанням приєднуватися до бізнес-моделі, ланцюг поставок якої перебуває під постійною загрозою порушення.

Ці обставини витіснили багатьох гравців зі старого ринку програм-вимагачів. Залишилася лише клаптикова суміш кочових операторів-одинаків, пов'язаних з державою, які експериментують у сфері кібервимагання, та скорочуваний контингент афілійованих осіб з програмами-вимагачами, які стикаються з дедалі більшими перешкодами у збереженні своєї невеликої частки ринку. У минулі роки ми визначали стан програм-вимагачів за тими атаками, які були найбільш публічними або руйнівними; на початку 2025 року дані, що визначають перший квартал, являють собою суміш дивних/незграбних подій та несподіваного занепаду кількох провідних на ринку груп-вимагачів. Хоча кібервимагання поки що залишиться, воно дуже мало схоже на той клімат вимагання, з яким ми мали справу протягом останніх 5+ років. Існують зрозумілі припущення того, чи процвітатимуть програми-вимагачі, якщо міжнародна напруженість почне спадати. Однак ті групи-вимагачі, які процвітали б за цих умов, стикаються з багатьма іншими викликами, та незрозуміло, чи такі умови насправді дозволять їм процвітати.

Трохи статистики

Середній та медіанний виплат викупу у першому кварталі 2025 року

Середня сума викупу 552 777 доларів США що -0,2% порівняно з 4 кварталом 2024 року

Середній медіанний викуп - 200 000 доларів США +80% порівняно з 4 кварталом 2024 року

Медіанний платіж викупу у першому кварталі зріс до 200 000 доларів США, що на 80% більше, ніж у четвертому кварталі, але точно відповідає медіанному платежу за третій квартал 2024 року (також 200 000 доларів США), тобто повністю перебуває в очікуваних межах.

Середній платіж у розмірі 552 777 доларів США був майже ідентичним середньому значенню, зафіксованому в четвертому кварталі. Як і очікувалося, найвищі платежі були зумовлені врегулюваннями, мотивованими розшифруванням, щоб пом'якшити переривання бізнесу за відсутності дійсних резервних копій. Лише близько третини платежів були зумовлені бажанням приховати розголошення викрадених даних. Незважаючи на модель полювання на велику дичину, яка передбачає, що більші компанії платитимуть більші викупи, дані Coveware показують, що витрати визначає не розмір компанії чи сектор, а вплив інциденту.

Ставки виплат викупу у першому кварталі 2025 року

Частка компаній, які вирішили сплатити викуп, або для отримання ключів розшифровки, або для того, щоб зловмисник не публікував викрадені дані на своєму сайті витоку, дещо зросла у першому кварталі 2025 року. Зазначимо, що показники виплат викупу коливалися в межах 25-35% протягом останніх 6 кварталів.

Частка організацій, які вирішили сплатити викуп ВИКЛЮЧНО для того, щоб спробувати перешкодити зловмиснику оприлюднити викрадені дані, дещо знизилася у першому кварталі 2025 року, але залишилася в межах норми.

Наприкінці першого кварталу 2025 року Akira та RansomHub були єдиними брендовими групами, які мали двозначну частку ринку. Однак на момент написання статті ми спостерігаємо за раптовим зникненням RansomHub після того, як їхня інфраструктура відключилася приблизно 2 квітня 2025 року. Хоча збій стався після нещодавніх повідомлень, які пов'язують RansomHub із санкційним підприємством, відомим як Evil Corp, залишається незрозумілим, чи було це фактором, що сприяв зникненню групи. Оскільки це подія, що розвивається, ми залишимо подальші припущення для пізнішого звіту.

Найголовніше, що ми виявили, що неафілійовані самотні вимагачі («актори-вовки») продовжують займати значну частину наших даних. Читачі можуть пам’ятати, що це також було важливою знахідкою у звіті Coveware за другий квартал 2024 року , яку ми пояснили різкою недовірою, що виникла в афілійованій спільноті після викриття недобросовісної практики цих груп та їхньої вразливості перед правоохоронними органами. На той час було неясно, чи було це сприйняття тимчасовим, але з огляду на дванадцять місяців ретроспективного аналізу та те, що «самотні вовки» все ще діють у стабільному обсязі, здається, що вплив був більш постійним.

Найпоширеніші вектори початкових атак програм-вимагачів у першому кварталі 2025 року

Протягом першого кварталу 2025 року учасники атак з використанням програм-вимагачів все частіше використовували відомі CVE, як початковий метод входу для своїх атак.

Серед найбільш цілеспрямованих були:

•CVE-2025-0282 : Критична вразливість переповнення буфера на основі стека в пристроях Ivanti Connect Secure VPN, що дозволяє неавтентифіковане віддалене виконання коду.

•CVE-2025-23006 : Вразливість десеріалізації в пристроях SonicWall SMA1000, що дозволяє неавтентифікованим зловмисникам виконувати довільні команди ОС через інтерфейс керування.

•CVE-2025-22457 : Вразливість переповнення буфера в пристроях Ivanti Connect Secure VPN, яка використовується для розгортання шкідливого програмного забезпечення.

•CVE-2024-41713 та CVE-2024-55550 : вразливості, що дозволяють переміщати дані через систему Mitel MiCollab, що активно використовуються для отримання несанкціонованого доступу.

•CVE-2024-0012 : Вразливість в PAN-OS мережі Palo Alto Networks, що призводить до несанкціонованого доступу та потенційного порушення безпеки системи.

Ці вразливості часто використовувалися групами програм-вимагачів, які часто застосовували різні тактики, такі як фішингові кампанії та експлуатація невиправлених систем для отримання початкового доступу. Агентство з кібербезпеки та безпеки інфраструктури (CISA) включило ці CVE до свого каталогу відомих використаних вразливостей, підкреслюючи критичну необхідність своєчасного встановлення виправлень та оновлень системи для зменшення ризику атак програм-вимагачів.

Найпоширеніші тактики, методи та процедури, що використовувалися суб'єктами загроз у першому кварталі 2025 року

Викрадення даних [ TA0010 ]: Починаючи з 2025 року, викрадення даних зберегло своє лідируюче місце з четвертого кварталу 2024 року, з'являючись у 71% випадків (зниження з 87% у четвертому кварталі). Це постійна ознака того, що крадіжка даних є основною метою більшості зловмисників, а не лише передвісником атак на основі шифрування. У першому кварталі зловмисники віддавали перевагу використанню MEGASync, Rclone та WinSCP. Також спостерігалося зростання зловживання тимчасовими сервісами обміну файлами, такими як file.io, bashupload.com або easyupload.io, для вивантаження викрадених даних.

Латеральне переміщення [ TA0008 ]: Бокове переміщення спостерігалося у 67% випадків у першому кварталі, що підтверджує, що воно все ще є ключовим етапом атаки, оскільки зловмисники продовжують зосереджуватися на впливі на весь домен. Поширені методи включають використання внутрішнього протоколу віддаленого робочого столу (RDP) для переходу з хоста на хост, а також PsExec та захищеної оболонки (SSH). Зокрема, OpenSSH та PuTTy використовувалися зловмисниками-вимагачами для атаки на віртуалізовану інфраструктуру, особливо на хости VMware ESXi, для безпосереднього розгортання програм-вимагачів на рівні гіпервізора.

Ухилення від захисту [ TA0005] : Ухилення від захисту спостерігалося у 60% випадків у першому кварталі, що свідчить про зростаючу необхідність зловмисників вимикати або обходити антивірусні рішення або рішення для виявлення та реагування на кінцеві точки (EDR) для успішного розгортання програм-вимагачів. Методи, що використовуються для ухилення від захисту, включають видалення/вимкнення програмного забезпечення або служб безпеки, очищення журналів подій Windows або використання користувацьких, обфускованих скриптів, щоб уникнути виявлення. Також було помічено, що зловмисники використовували методи "Принеси свій власний вразливий драйвер" (BYOVD) для втручання в легітимно підписані, але вразливі драйвери, з метою вимкнення захисту або підвищення привілеїв. Ці методи вказують на те, що ухилення від захисту тепер є стандартною передумовою для успішного виконання програм-вимагачів.

Вплив [ TA0040 ]: Вплив залишається в першій п'ятірці, де програми-вимагачі, знищення даних або втручання в інфраструктуру спостерігалися у 58% випадків (порівняно з 45% у четвертому кварталі). Однак цей рейтинг недооцінює його справжнє значення, оскільки підтверджене шифрування програмами-вимагачами мало місце у 91% наших випадків у першому кварталі. Ця активність була зосереджена на середовищах VMware ESXi, де зловмисники блокували адміністраторів від консолі ESXi шляхом підробки пароля, що ускладнювало виявлення та відновлення. У багатьох випадках жертви були змушені перевстановлювати ESXi, щоб відновити доступ до сховищ даних, ненавмисно знищуючи артефакти експертизи в процесі. Це також посилюється низькими показниками виплат викупу, оскільки організації часто не приділяють пріоритету зусиллям експертизи, коли платежі не здійснюються.

Командування та управління [ TA0011 ]: Командування та управління (C2) спостерігалося у 51% наших випадків, що посилює залежність зловмисників від інфраструктури постійного доступу для організації атак. Багато зловмисників досі використовують легітимні інструменти віддаленого моніторингу та управління (RMM), такі як AnyDesk, SimpleHelp та Atera, щоб залишатися непоміченими. Організації повинні розширити свої можливості моніторингу, щоб виявляти незвичайну активність, пов'язану з цими інструментами, а також іншими інструментами RMM, і враховувати як засоби контролю за програмами, так і мережеві засоби для зменшення ризиків, пов'язаних з несанкціонованим використанням легітимного програмного забезпечення.

Найбільш поширені галузі, що постраждали від програм-вимагачів у першому кварталі 2025 року

Атаки програм-вимагачів у першому кварталі 2025 року опортуністичне вплинули на кілька конкретних галузей, причому охорона здоров'я, професійні послуги та державний сектор зазнали найвищих показників інцидентів. На організації охорони здоров'я припадало 15,4% усіх випадків програм-вимагачів, що відображає постійну вразливість сектору через критично важливі операції та часто застарілу інфраструктуру. Професійні послуги, включаючи юридичні, бухгалтерські та консалтингові фірми, становили 14,4% інцидентів, що підкреслює високу цінність конфіденційних даних клієнтів для зловмисників. Тим часом державний сектор, включаючи державні установи та освітні заклади, становив 12,5% від загальної кількості атак програм-вимагачів, що підкреслює постійний ризик для важливих державних послуг.

Розмір організацій, на які вплинуло програмне забезпечення-вимагач у першому кварталі 2025 року

Середній розмір компанії 228 співробітників і це -20% порівняно з 4 кварталом 2024 року

У першому кварталі 2025 року атаки програм-вимагачів непропорційно сильно вплинули на малі та середні організації. Середній розмір організації-жертви становив лише 228 співробітників, що підтверджує той факт, що групи програм-вимагачів з найбільшою часткою ринку, як правило, впливають на ці малі та середні компанії з обмеженими ресурсами кібербезпеки. Організації з 11–100 співробітниками становили найбільшу частку жертв, на які припадало 35,6% атак, тоді як компанії зі 101–1000 співробітниками становили 32,7% інцидентів. Ця тенденція підкреслює, що невеликі підприємства, яким може бракувати надійного захисту більших корпорацій, залишаються головними цілями для операцій програм-вимагачів.

Хоча малі та середні компанії зазнали основного впливу програм-вимагачів протягом останніх кількох кварталів, ми підозрюємо, що ринок великих підприємств знову посилиться, якщо ми продовжимо спостерігати тенденцію, коли державні структури з Китаю та Північної Кореї входять у сферу вимагання (де історично домінували російські групи). Лише за останні шість місяців дослідники виявили зв'язки між північнокорейськими державними структурами та не однією, а двома групами-вимагачами: PLAY та Qilin . Якщо ця тенденція збережеться, і спонсорована державою злочинність почне використовувати програми-вимагачі або для безпосереднього фінансування своїх режимів, або як прикриття для приховування своїх справжніх мотивів вторгнення, ми можемо побачити перше помітне збільшення атак, які дійсно спрямовані на компанії певного розміру та галузевої вертикалі. Це буде різким відходом від суто опортуністичного характеру атак програм-вимагачів, який існує протягом останніх 10+ років.

Як завжди, боріться у доброму бою!

Станіслав Бичков

Містер ISO 27001