Примітка. Сьогодні де кілька цікавих статей та порад як краще навчати захищатися.

Скоріш за все, ці статті можливо використовувати як процес обізнаності.

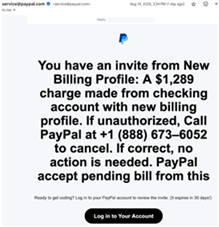

Одна з найпоширеніших рекомендацій щодо управління ризиками для людей полягає в тому, щоб користувачі наводили курсор на URL-посилання неочікуваних повідомлень, щоб перевірити, чи є відповідний DNS-домен легітимним для компанії-відправника.Будьте обережні, ця порада не завжди працює.Наприклад, один з моїх колег нещодавно отримав таке шахрайське повідомлення. (Фото вище)

Це шахрайське повідомлення від PayPal, у якому потенційні жертви просять оплатити неочікуваний рахунок. Вони сподіваються, що потенційні жертви вважатимуть повідомлення справжнім і зателефонують, щоб оскаржити платіж. Після цього вони або змусять потенційну жертву сплатити певну комісію, або надати їм інформацію про свою кредитну картку (для нібито повернення коштів), після чого з неї шахрайським чином стягується плата. PayPal вносить цю аферу до свого списку багатьох шахрайств PayPal .

На зображенні вище ви можете бачити, що електронний лист надіслано з адреси service@paypal.com. Він зі справжнього сервісу PayPal (тобто paypal.com). Якби він був не з paypal.com, однак в заголовку листа було зазначено, що він з paypal.com, ймовірно, був би автоматично відхилений перевірками DMARC або автоматично потрапив би до папок небажаної пошти або спаму мого колеги, а не до його папки "Вхідні". Електронний лист насправді надсилається поштовими серверами/службами, уповноваженими від імені PayPal та paypal.com надсилати електронні листи.

Примітка: Коли такі шахрайські повідомлення часто надходять у вигляді SMS-повідомлень, DMARC не застосовується.

Якщо ви натиснете на будь-яке посилання в шахрайській схемі PayPal, воно, ймовірно, вказуватиме на справжній домен paypal.com. Часто шахрайство починається з повідомлення про те, що у вас є неочікуваний рахунок, і вам потрібно натиснути на посилання, щоб завантажити рахунок. Якщо ви натиснете на це посилання, воно переведе вас на paypal.com і дійсно завантажить справжній рахунок PayPal.

Якщо ви зателефонуєте за вказаним номером, вас НЕ перенаправлять на офіційний номер служби підтримки PayPal. Натомість вас перенаправлять до шахрайського кол-центру, який може ідентифікувати себе як PayPal, а може й не ідентифікувати себе як таку. Зазвичай шахраї з кол-центру відповідають на всілякі шахрайські дії, пов'язані з брендингом, тому вони не мають жодного способу дізнатися, що ви телефонуєте щодо рахунку-фактури PayPal. Вони попросять вас описати, чому ви телефонуєте, що потенційні жертви із задоволенням зроблять, і, почувши брендинг PayPal, раптово стануть техніками служби підтримки PayPal.

Шахраї користуються функціями, що надаються легітимною компанією, що дозволяють їм надсилати шахрайські повідомлення, які зрештою надсилаються відповідним легітимним доменом. Іноді вони стають фальшивим клієнтом відповідним доменним доменом, що розсилає повідомлення, і потрібен деякий час і купа скарг, перш ніж легітимна компанія зможе видалити шахрайського клієнта та обліковий запис. В інших випадках вони можуть скористатися певною функцією обміну повідомленнями в рамках послуг легітимної компанії. Вони можуть надсилати шахрайські рахунки-фактури, надсилати фальшиві повідомлення за допомогою відповідних служб обміну повідомленнями та навіть вставляти фальшиві повідомлення у функцію «повернення коштів» компанії.

По суті, шахраї шукають послуги у законних компаній, які дозволяють будь-кому надсилати шахрайські повідомлення клієнтам та іншим людям, не будучи легко виявленими чи заблокованими. Цей тип шахрайства, коли сервіс законної компанії використовується для надсилання шахрайських повідомлень клієнтам та іншим людям, існує майже з початку появи комп'ютерів.

Не нове

Ця конкретна афера, пов’язана з PayPal, існує вже багато років.

Захист.

Визнайте, що поширена порада наводити курсор на посилання та аналізувати його, щоб побачити, чи справді воно походить із домену бренду, який воно стверджує, у цьому випадку Paypal.com, не є 100% гарантією того, що повідомлення не є шахрайським.

Наведення курсора та аналіз – це все ще чудова порада, і це обов’язково слід робити щоразу, але це лише перший крок в аналізі повідомлення, щоб перевірити його достовірність.

Якщо ви отримаєте будь-який неочікуваний рахунок-фактуру, зв’яжіться з компанією, використовуючи відомий законний метод, і ніколи не покладайтеся на інформацію, надіслану в підозрілому повідомленні. Ніколи не телефонуйте за вказаним номером. Натомість перейдіть на законний веб-сайт або зателефонуйте за відомим надійним номером телефону компанії.

У наведеному вище випадку з PayPal, якщо ви перейдете на справжній веб-сайт paypal.com, ви побачите, що там немає неоплаченого рахунку.

Існує багато інших шахрайств, пов'язаних з надсиланням шахрайських рахунків-фактур від справжньої компанії.

Загальний висновок з цієї публікації полягає в тому, що наведення курсора на посилання та аналіз їхньої адреси – це чудова порада, яку завжди слід використовувати для неочікуваних запитів, але вона не ідеальна. Шахраї – хитрі люди. Переконайтеся, що ваші колеги, родина та друзі знають про такі види шахрайства.

Фішингова кампанія зловживає запрошеннями з Календаря iCloud

Зловмисники зловживають запрошеннями з iCloud Calendar для надсилання фішингових повідомлень, які видаються за сповіщення PayPal. Оскільки повідомлення надсилаються з інфраструктури Apple, вони з більшою ймовірністю обходять фільтри безпеки.Дослідники пояснюють: «Цей електронний лист насправді є запрошенням до Календаря iCloud, де зловмисник додав фішинговий текст у поле «Нотатки», а потім запросив на контрольовану ним адресу електронної пошти Microsoft 365. Коли створюється подія Календаря iCloud і запрошуються зовнішні користувачі, із серверів Apple за адресою email.apple.com надсилається електронний лист із запрошенням від імені власника Календаря iCloud з адресою електронної пошти «noreply@email[.]apple[.]com».»У електронному листі одержувача повідомляють про списання шестисот доларів з його рахунку PayPal і пропонують зателефонувати за певним номером телефону, якщо він хоче скасувати списання. У повідомленнях зазначено:«Вітаю, клієнте, з вашого рахунку PayPal стягнуто 599,00 доларів США. Ми підтверджуємо отримання вашого нещодавнього платежу. Якщо ви хочете обговорити або внести зміни до цього платежу, зверніться до нашої служби підтримки за номером [номер телефону]. Зв’яжіться з нами для скасування за номером [той самий номер]».

Якщо користувач телефонує за цим номером, шахрай намагається переконати його передати свої облікові дані або встановити інструмент віддаленого доступу, який надасть зловмиснику контроль над його комп’ютером.

Хоча в самій фішинговій приманці немає нічого особливого, зловживання функцією легітимного запрошення в Календарі iCloud, поштовими серверами Apple та адресою електронної пошти Apple додає відчуття легітимності електронному листу, а також дозволяє йому потенційно обійти спам-фільтри, оскільки він походить з надійного джерела. Як правило, якщо ви отримуєте неочікуване запрошення в Календарі з дивним повідомленням, до нього слід ставитися з обережністю.

Загрози тіньового штучного інтелекту зростають. Ось як їх виявити

Згідно з новим звітом Netskope, використання «тіньового штучного інтелекту» становить зростаючий ризик для безпеки в організаціях.

Тіньовий ШІ – це новіший варіант тіньових ІТ, у якому співробітники використовують несанкціоновані технології без відома ІТ-відділу. Зазвичай це зумовлено бажанням підвищити продуктивність, а не зловмисними мотивами, але співробітники часто не усвідомлюють ризиків, пов’язаних із несанкціонованими інструментами.

Netskope зараз відстежує понад 1550 різних SaaS-додатків GenAI, порівняно з 317 у лютому 2025 року, при цьому організації використовують в середньому 15 додатків (порівняно з 13), – йдеться у звіті. Щомісячне завантаження даних до цих додатків збільшилося з 7,7 ГБ до 8,2 ГБ.Підприємства консолідуються навколо спеціально розроблених інструментів, таких як Google Gemini та Microsoft Copilot, які демонструють значний приріст у впровадженні. ChatGPT, незважаючи на те, що залишається найпопулярнішим додатком (використовується 84% організацій), вперше з 2023 року зазнав зниження використання в корпоративному секторі.

«Інші додатки, включаючи Anthropic Claude, Perplexity AI, Grammarly та Gamma, зросли, тоді як Grok увійшов до 10 найбільш використовуваних додатків, хоча він залишається серед найбільш блокованих, причому рівень блокування знижується, оскільки організації впроваджують детальний контроль».

Дослідники зазначають, що використання генеративних платформ штучного інтелекту зростатиме зі зростанням складності цих інструментів. Організаціям та співробітникам необхідно навчитися безпечно користуватися цими інструментами.

«Платформи GenAI, які є базовими інфраструктурними інструментами, що дозволяють організаціям створювати власні програми та агенти штучного інтелекту, представляють найшвидше зростаючу категорію тіньового штучного інтелекту, враховуючи їхню простоту та гнучкість для користувачів»,.«За три місяці, що закінчилися у травні 2025 року, кількість користувачів цих платформ зросла на 50%. Платформи GenAI пришвидшують пряме підключення корпоративних сховищ даних до програм штучного інтелекту, а їхня популярність створює нові ризики для безпеки корпоративних даних, що надають додаткового значення запобіганню втратам даних (DLP) та постійному моніторингу й обізнаності».

Одна з найбільших загадок кібербезпеки: чому ми цього не вимагаємо?

Проблема набагато, набагато гірша, ніж більшість людей визнає.Одна з найбільших загадок для мене в галузі кібербезпеки полягає в тому, чому більшість навчальних програм з кібербезпеки не навчають програмістів безпечному кодуванню.

У мене немає реальних відповідей, лише припущення.

Безпечне кодування має багато інших назв, зокрема «безпечне проектування», «життєвий цикл розробки безпеки», але це означає, що люди, які беруть участь у розробці програмного забезпечення, послуг та прошивок, проходять навчання, як уникнути вставки поширених вразливостей безпеки.

До поширених типів вразливостей належать переповнення буфера, ненадійна обробка вхідних даних, жорстко встановлені облікові дані для автентифікації, помилки обходу каталогів, міжсайтовий скриптинг і т.д.. Список десятки найкращих вразливостей OWASP – це чудовий перелік деяких найпоширеніших проблем.

Деякі проблеми програмування, такі як переповнення буфера, можна вирішити, використовуючи мови програмування, "безпечні для типів пам'яті", коли це можливо та практично. Мови, що не є безпечними для типів пам'яті, містять до 70% поширених вразливостей.

Безпечне кодування означає надання програмістам та іншим розробникам, як досвідченим, так і новачкам у цій професії, інформації про ці поширені вразливості та способи їх уникнення. Як і будь-який виклик безпеці, це вимагає поєднання освіти, політик та інструментів. І, як і більшість викликів комп'ютерній безпеці, освіта часто є найслабшою ланкою, коли інструменти не забезпечують кращого захисту.

Я роками намагався домогтися, щоб університети та навчальні програми коледжів додали навчання з безпечного кодування як обов'язкову частину своєї навчальної програми або як окремий обов'язковий спеціалізований курс. Здається, це очевидний вибір. І все ж майже жодна навчальна програма з програмування цього не робить. Є кілька, але не багато.

І дозвольте мені сказати, що я не заробляю на життя викладанням програмування. Я дивлюся на це ззовні всередину.

Як завжди,

боріться у доброму бою!

Станіслав Бичков

Містер ISO 27001